Secuestro de archivos y técnicas de ingeniería social para robar información confidencial son las metodologías que emplean los ciberdelincuentes.

El crecimiento de la virtualidad que llegó de la mano de la pandemia expandió las potenciales superficies de ataque para los delincuentes. Diversos informes dan cuenta de un importante aumento de ciberdelitos que impactan tanto a compañías como usuarios finales.

Según un reciente informe de Fortinet, el 87 % de las empresas latinoamericanas sufrió brechas de ciberseguridad en el último año. Los daños económicos de estos ataques fueron iguales o superiores a USD 1 millón para el 63% de las entidades afectadas.

Los ataques pueden darse a través de diferentes programas maliciosos (malware), como es el ransomware. Pero también pueden ocurrir a través de ataques de phishing o ingeniería social que no implica la instalación de un software dañino sino que se da por el robo de datos confidenciales a través de diversos engaños.

El ransomware es un programa malicioso que se caracteriza por secuestrar archivos o datos y cifrarlos para volverlos inaccesibles para la víctima. Para volver a hacer accesible esa información, los delincuentes solicitan el pago de un rescate. Esta es una modalidad que va en incremento en la región.

“El porcentaje de organizaciones que fueron víctimas de ransomware y que pagaron rescates aumentó del 45% al 57,5% en 2021″, destacan desde BTR Consulting. Por su parte, desde Accenture publicaron un informe en el cual se concluye que los ataques de este tipo aumentaron un 107% a nivel mundial durante el año pasado.

Cuando se analizan los tipos de ciberdelitos a través de programas maliciosos, diversos informes concluyen que el ransomware es de los más habitales. Aunque hay que señalar que también hay otros tipos de malware que también crecieron mucho como los troyanos, que se presenta al usuario como un programa supuestamente legítimo pero que al ser ejecutado abre una puerta trasera que le brinda al atacante acceso remoto al equipo infectado.

Y sobre todo es importante subrayar que muchas veces los usuarios son afectados por un combo de programas dañinos. “En el pasado, los programas maliciosos solían estar diseñados para realizar una sola acción maliciosa. Hoy en día, el malware es como las navajas suizas, capaces de realizar más de una acción maliciosa y a menudo están diseñados para ofrecer más programas maliciosos, que pueden causar aún más daños”, destacó Jakub Kroustek, director de Investigación de Malware de Avast, en un reciente informe difundido.

Como se mencionó anteriormente, no todos los ciberdelito se dan a través del uso de malware, también se pueden dar por medio de técnicas de ingeniería social. Esto alude a los métodos de engaño que usan los delincuentes para lograr que sean los propios usuarios quienes les briden sus credenciales de acceso (usuario y contraseña) a cuentas bancarias, correos, perfiles en redes sociales y hasta WhatsApp.

Según el reciente informe de IBM, un 29% de los ciberataques que se dieron en 2021 en la región surgieron a raíz de credenciales robadas. Y esto está estrechamente vinculado con los ataques de phishing que, según ese mismo reporte, experimentaron un importante incremento en la región.

“Se detecto que el phishing se presenta como una vía de infección estable en el tiempo, contando con un promedio de alrededor de 10 mil detecciones diarias”, subrayó Sol Gonzáles, especialista en ciberseguridad de Eset, al ser consultada por este tema.

- Los anzuelos: temas de moda, regalos y promesas de inversión. A la hora de orquestar un engaño de este tipo, los ciberdelincuentes buscan generar un anzuelo atractivo. Así es que enviarán un correo, mensaje o incluso llamarán por teléfono (este tipo de técnica se conoce como vishing) a sus potenciales víctimas diciéndoles que son de una supuesta entidad reconocida y les van a ofrecer un beneficio.

Pueden decir, por ejemplo, que son representantes de alguna dependencia de gobierno y que los contactan para darle acceso a un beneficio social; o que son de un banco y que la persona fue seleccionado para recibir un crédito, por ejemplo. En estos tiempos en los cuales se está hablando mucho de NFT y criptomonedas, muchos estafadores usan estos temas como excusa para realizar ciberestafas, según advierten desde Eset; o incluso para elaborar esquemas piramidales.

- Lograr que el usuario dé sus claves. Una vez que los cibercriminales lograron tener la atención y confianza de la potencial víctima les pedirán sus claves de acceso. A veces se pueden pedir de forma directa, pero en otras utilizan artilugios un poco más elaborados. Para secuestrar una cuenta de WhatsApppor ejemplo, pueden decirle a la víctima que le enviaron un código promocional por SMS y que lo tienen que compartir para obtener el supuesto beneficio.Si la víctima comparte este dato corre el riesgo de perder el acceso a su perfil ya que ese dato solicitado es el código de validación para la cuenta.

En otros casos, se le envía al usuario, por medio de un correo o mensaje, un enlace a una página falsa que simula ser un sitio genuino (como el de un banco, empresa, red social, etc) y se le pide que ingrese allí su usuario y contraseña para actualizar una información o finalizar un supuesto proceso para obtener el beneficio prometido. De esa manera el criminal obtiene estos datos.

- Es importante estar informados acerca de cómo funcionan las campañas de phishingpara evitar ser víctimas de estafas y suplantación de identidad.

- No descargar adjuntos que llegan por correo o mensaje con supuestos beneficios.Tampoco ofrecer datos confidenciales por teléfono.

- Evitar hacer clic en links que llegan por diferentes servicios de comunicación porque es posible que sean páginas falsas donde se solicitan credenciales de acceso que luego serán utilizadas para ingresar a otras cuentas del usuario.

- Contar con contraseñas seguras y no utilizar las mismas en todas las cuentas. Para esto puede ser útil contar con algún gestor de claves.

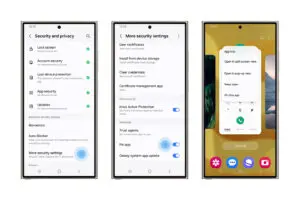

- Activar el segundo factor de autenticación en todas las cuentas que lo permitan.

- Evitar publicar datos sensibles en redes socialeso fotos que ayuden a los ciberdelincuentes a deducirlos.

- Recordar que los códigos de seguridadque se reciben vía SMS o correo electrónico no deben compartirse nunca con nadie.

- Mantener el sistema operativo actualizadoy contar con una solución de seguridad.